Чтобы предотвратить несанкционированный доступ к секретным материалам, организации должны внедрить надежные системы контроля доступа. Эти системы должны включать строгие методы аутентификации, такие как биометрическая проверка, многофакторная аутентификация и мониторинг доступа к данным в режиме реального времени. Обеспечение доступа к важным файлам только авторизованного персонала значительно снижает риск утечки информации.

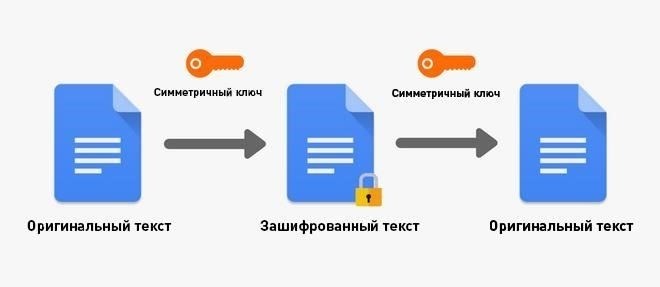

Кроме того, для защиты конфиденциальных данных в состоянии покоя и при транспортировке необходимо использовать методы шифрования. Файлы, содержащие государственную тайну, должны быть зашифрованы с помощью сильных алгоритмов, чтобы в случае несанкционированного перехвата они оставались нечитаемыми. Необходимо регулярно проверять методы шифрования, чтобы убедиться, что они остаются безопасными в условиях развивающихся угроз.

Соблюдение законодательных и нормативных требований, касающихся защиты конфиденциальной информации, не подлежит обсуждению. Организации должны быть в курсе местных и международных законов, регулирующих работу с секретными данными. Регулярный пересмотр политик и процедур, обучение сотрудников работе с информацией ограниченного доступа и применение строгих мер наказания за нарушения — вот ключевые шаги по снижению рисков.

Создание безопасных каналов связи для секретной информации

Используйте сквозное шифрование, чтобы обеспечить конфиденциальность и защиту каналов связи от несанкционированного доступа. Протоколы шифрования, такие как AES-256, должны применяться для всех видов передачи секретной информации, включая электронную почту, голосовые звонки и обмен файлами. Это предотвратит несанкционированный доступ и обеспечит защиту конфиденциальных данных, таких как государственные секреты, на всех этапах процесса коммуникации.

Для передачи сообщений с секретным содержанием следует использовать специальные изолированные сети. Избегайте использования общедоступных или общих инфраструктур, которые могут раскрыть конфиденциальную информацию. Создавайте виртуальные частные сети (VPN) или используйте зашифрованные спутниковые системы связи для защиты этих каналов. Это позволит изолировать поток правительственных секретов от любых потенциальных нарушений, вызванных внешними угрозами.

Поддерживайте физические и технические барьеры для предотвращения несанкционированного перехвата или несанкционированного вмешательства в работу коммуникационных устройств. Защитите все конечные точки, включая рабочие станции, мобильные устройства и коммуникационное оборудование, с помощью современных брандмауэров, программного обеспечения для защиты от вредоносного ПО и мер физической безопасности, таких как запирающиеся шкафы для секретных устройств.

Принцип наименьших привилегий: Ограничение доступа только к тем данным, которые необходимы человеку для выполнения его задач, что сводит к минимуму потенциальное раскрытие конфиденциальных материалов.

Журналы аудита: Внедрите механизмы подробного протоколирования, чтобы отслеживать все попытки доступа к конфиденциальным данным. Это позволит отслеживать и расследовать любые потенциальные нарушения или несанкционированные действия.

Шифрование данных: Защищайте секретные материалы с помощью шифрования как в пути, так и в состоянии покоя, чтобы даже в случае получения несанкционированного доступа данные оставались нечитаемыми.

Интегрируя эти стратегии контроля доступа, организации могут эффективно управлять и защищать свои самые конфиденциальные данные, предотвращая их неправомерное использование и обеспечивая соблюдение соответствующих нормативных требований.

Физическая защита мест хранения засекреченных данных

- Установите строгий контроль доступа на объектах, где хранится секретная информация. Все лица, желающие получить доступ, должны проходить процедуру проверки личности, например биометрическое сканирование или многофакторную аутентификацию, прежде чем им будет разрешен доступ к конфиденциальным зонам. Эти меры помогут предотвратить несанкционированный доступ к материалам критической важности.

- Ограниченные зоны и наблюдение

- Определите определенные зоны в складских помещениях как зоны ограниченного доступа. Доступ в эти зоны должен предоставляться только персоналу с соответствующим уровнем допуска. Системы видеонаблюдения должны работать постоянно, используя датчики движения и камеры видеонаблюдения для отслеживания любых несанкционированных действий. Записанные видеоматериалы должны храниться не менее 30 дней для целей аудита.

- Физические барьеры и запорные механизмы

- Установите замки повышенной секретности на всех точках входа в важные зоны хранения. Эти замки должны быть оснащены защитой от взлома, а ключи или карты доступа должны тщательно контролироваться. Установите дополнительные физические барьеры, такие как сейфы или хранилища, для хранения особо секретных материалов. Эти барьеры должны быть изготовлены из материалов, устойчивых как к физическим повреждениям, так и к несанкционированному проникновению.

Проводите регулярные проверки как систем безопасности, так и физической инфраструктуры, чтобы выявить любые уязвимости, которые могут поставить под угрозу конфиденциальность хранимых данных. Реализация этих мер значительно снизит риск несанкционированного доступа и потенциальной утечки секретной информации.

Методы шифрования данных для защиты конфиденциальной правительственной информации

Методы управления и хранения ключей Аппаратные модули безопасности (HSM) — используются для безопасного хранения ключей шифрования, HSM обеспечивают защиту от несанкционированного доступа или физического вмешательства, гарантируя целостность ключей.

Разработка системы допуска сотрудников к работе и их обучениеВнедрите четкий процесс оценки доступа сотрудников к конфиденциальной информации. Начните с классификации данных по уровню их конфиденциальности, например, секретные или закрытые документы, и назначьте сотрудникам соответствующие уровни допуска. Каждый уровень допуска должен включать строгие критерии соответствия требованиям, а также тщательную проверку биографии для обеспечения надежности. Ограничьте доступ строго тем, чьи роли этого требуют, чтобы снизить риск несанкционированного воздействия.

Для эффективного управления безопасностью создайте четкую структуру отчетности по любым инцидентам, связанным с безопасностью, и назначьте сотрудников, ответственных за расследование и решение таких проблем. Требуйте от сотрудников немедленно сообщать о любом подозрительном поведении или проблемах с безопасностью и обеспечьте оперативное и незаметное рассмотрение сообщений.

Ключевые компоненты эффективного процесса аудита

Лучшие практики для эффективного мониторинга соответствияМониторинг соответствия должен включать в себя оценку рисков для определения приоритетности активов высокой ценности. Рекомендуется разработать повторяющийся график проверок, а также проводить необъявленные аудиты, чтобы избежать предсказуемых шаблонов. Любые отклонения или уязвимости, выявленные в ходе проверок, должны немедленно устраняться с помощью корректирующих действий, чтобы сохранить конфиденциальность. Регулярное обучение и повышение квалификации сотрудников имеет решающее значение для поддержания их в курсе последних процедур и протоколов работы с конфиденциальными данными.